Después de lidiar con la pandemia mundial de COVID durante el año pasado, no debería sorprender a nadie que trabajar desde casa pueda ser un reto. Entre los diversos desafíos encontramos distracciones, demandas, carencias en el equipamiento (la tecnología inalámbrica doméstica nunca fue concebida para soportar la carga del modo que lo hace ahora) y, por supuesto, desafíos en el ancho de banda.

Para algunos usuarios, el reto del ancho de banda puede no ser obvio, aunque se puede decir que todo el mundo puede culpar a su conexión a Internet de cualquier cosa. Según las pruebas realizadas por el sitio web Thrillist.com en mayo de 2020, el ancho de banda medio de Internet en los hogares de Estados Unidos es de 59,5 Mbps, y varía según el estado. El más alto fue el de Maryland, con 84,1 Mbps, y el más lento el de Alaska, con unos irrisorios 20,6 Mbps. Sin embargo, la llamada media de videoconferencia consume entre 400 y 500 kbps de datos, y si estás haciendo vídeo en alta definición a 1,2-1,5 Mbps, añade la latencia, los problemas con el ISP y el servicio de videoconferencias que está empantanado por el exceso de suscripciones, y todos los demás equipos en la casa transmitiendo algo a través de Internet, el ancho de banda comienza a ser un problema rápidamente.

Piense en todo esto y luego añada las conexiones de red privada virtual (VPN). Más concretamente, los túneles VPN completos, en los que todo el tráfico se envía a través del túnel VPN al centro de datos de la empresa, independientemente de su destino final. Aquí es donde las cosas se ponen realmente complicadas.

Los problemas de los túneles divididos

La mayoría de las organizaciones, si no todas, han optado en algún momento por proteger la conectividad de sus empleados a los recursos de la empresa a través de una VPN. Al principio, una VPN era una conexión segura para acceder a los recursos locales situados en la red de la empresa: servidores de correo electrónico, archivos compartidos, intranets locales, etc. A medida que las conexiones de los ISP empezaron a saturarse, en correlación directa con un uso cada vez mayor de Internet, los arquitectos de redes empezaron a "separar" el tráfico de Internet, liberando ancho de banda y recursos de hardware, y creando un "túnel dividido", haciendo pasar los recursos internos por la conexión VPN y permitiendo que otras cosas salieran del túnel directamente a Internet. Esto funcionó durante un tiempo; al fin y al cabo, todos los datos y recursos a los que accedían los empleados residían en los centros de datos de la empresa, la mayoría de ellos muy cerca físicamente de los concentradores VPN.

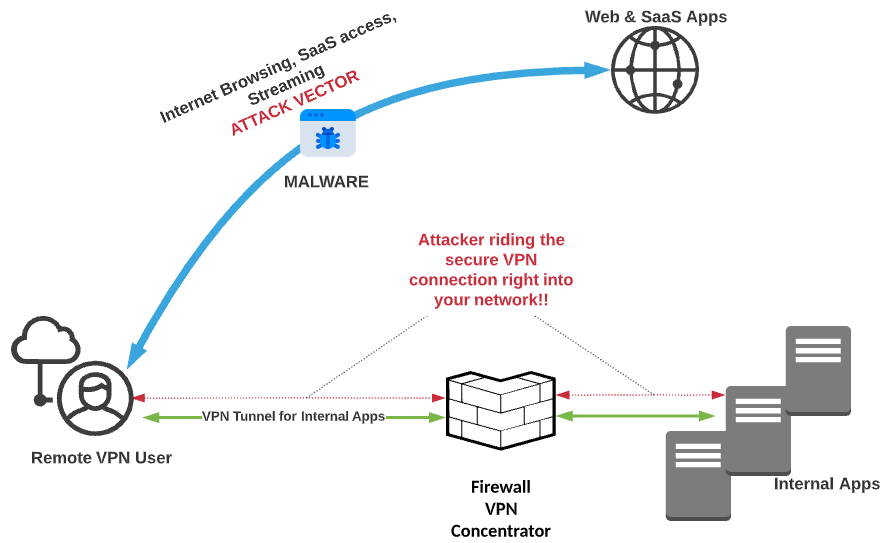

Las empresas utilizaban túneles divididos porque el ancho de banda era simplemente tan accesible, abundante y barato. Tenían que dividir todo el tráfico que pudieran para intentar evitar la saturación de los enlaces, especialmente a medida que surgían más y más contenidos activos en Internet. Los problemas podrían ser obvios: el usuario está expuesto a todas las artimañas de los malos actores que utilizan Internet, y luego, si se infectaba/comprometía al usuario, el actor malicioso podría “montarse” en ese túnel de vuelta a la sede central de la empresa directamente en su red corporativa. No hay nada como un transporte seguro proporcionado por la víctima, mientras se hace pasar por el propietario de la máquina desde la que se conecta. En este diagrama, vemos el aspecto de una típica conexión de túnel dividido:

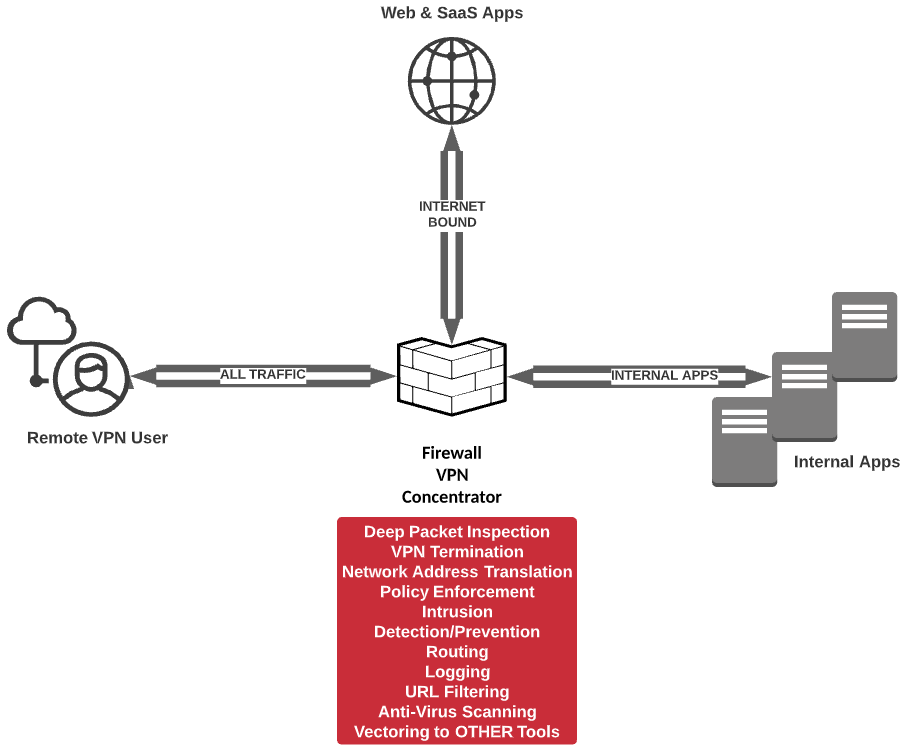

Sin embargo, en la última década, el túnel dividido ha caído en desgracia entre las empresas, y por una buena razón: Internet puede ser un lugar malvado, lleno de actores malvados, contenidos malvados y malas intenciones. Los delincuentes intentan constantemente robar datos utilizando cualquier medio que puedan, y además, el uso de servicios en la nube ha crecido exponencialmente, dejando a los administradores de seguridad ciegos, a veces, a la mayor parte de su tráfico. Para tratar de obtener visibilidad de ese tráfico, las organizaciones empezaron a desplegar de nuevo túneles VPN completos que incluían el tráfico con destino a Internet. El principal motivo era que permitía a los equipos de seguridad de la red aplicar su pila de seguridad local al tráfico de usuarios remotos. Básicamente, era como si estuvieras en el trabajo, pero sin el bus de conmutación de más de 10 GB y los múltiples gigas de ancho de banda de Internet.

El siguiente diagrama capta exactamente de lo que estamos hablando:

Cómo resolver los problemas modernos de ancho de banda

Si avanzamos hasta ahora, por extraño que sea el momento, el mundo ha cambiado una vez más cuando se trata de hacer negocios. El uso de dispositivos propios y de la nube está en máximos históricos y sigue creciendo. Mientras que el ancho de banda sigue siendo relativamente barato y disponible, el uso de dicho ancho de banda sigue aumentando, impulsado por todo, desde un uso más ubicuo hasta un contenido más rico y dinámico en cada momento. Los proveedores se ven ahora más presionados que nunca, y lo que es más, el hardware que termina las conexiones VPN de túnel completo, a menudo cortafuegos que están haciendo varias otras tareas muy importantes para la red local (esa gran caja roja en el diagrama de arriba), no escala dinámicamente y tiene que ser constantemente actualizado, mantenido y escalado horizontalmente (se añaden más dispositivos para aumentar los recursos) cuando las actualizaciones verticales ya no consiguen hacer el trabajo. Esto provoca interrupciones, ventanas de mantenimiento y una mala experiencia para el usuario, por no mencionar la complejidad adicional con cada concentrador/firewall que se añade (ya sea local o en la nube).

Si eso no es suficiente, algunos proveedores de SaaS están exigiendo o recomendando que el tráfico vaya directamente a ellos, en lugar de volver primero a un centro de datos. No te fíes solo de mi palabra; varios proveedores de SaaS y VPN tienen artículos sobre cómo eximir el tráfico específico (y, a veces, todo el tráfico destinado a Internet) de un túnel VPN y más, y algunos incluso brindan recomendaciones durante COVID-19 sobre cómo usar el túnel dividido para acceder a SaaS aplicaciones sin horquillas, etc.

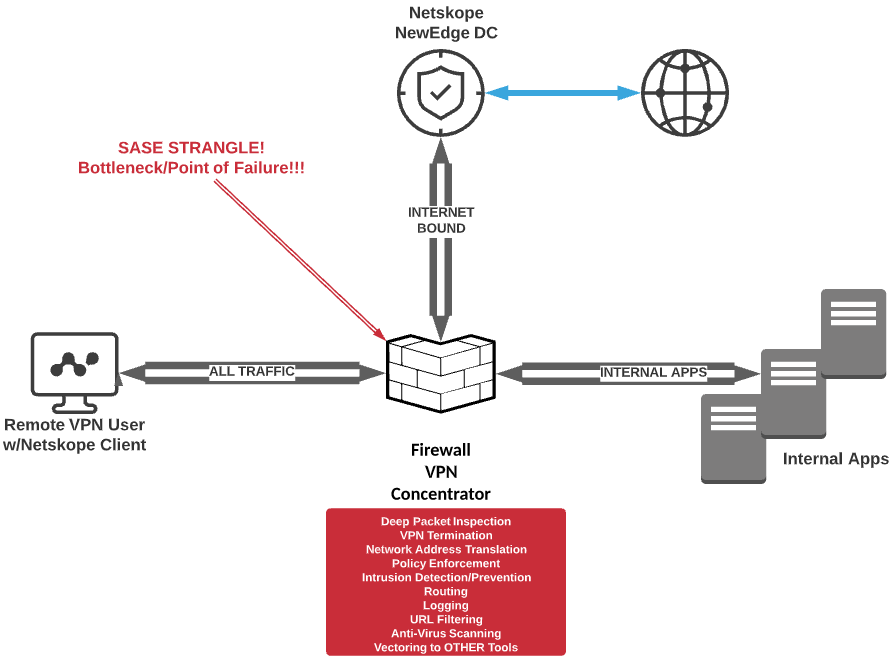

Digamos que el Cliente A decide ir con Netskope como la base de una arquitectura SASE para proteger todo el tráfico web y las aplicaciones en la nube. Netskope está diseñado para eliminar la necesidad de hacer retorno o hairpinning de cualquier tráfico web a través de un túnel VPN. La nube de seguridad de Netskope, impulsada por Netskope Cloud XD, combina todas las características de seguridad que uno desearía en las mejores pilas de seguridad locales: CASB, DLP, análisis de amenazas, filtrado de URL y mucho más. A pesar de ello, el cliente A ha decidido mantener un túnel completo porque cree que a) habrá un impacto insignificante en el rendimiento, y b) realmente quiere seguir utilizando su pila de seguridad local. Cuando despliegan el cliente Netskope a sus dispositivos itinerantes, terminan con un flujo de conexión por debajo de lo óptimo como se muestra a continuación:

En el escenario descrito ocurren tres cosas, como se muestra arriba:

- Ese increíblemente eficiente cliente de direccionamiento de Netskope está ahora dirigiendo el tráfico, basado en el centro de datos de NewEdge más cercano, hacia el firewall, no al usuario remoto; se producirá una degradación del rendimiento.

- El firewall no se ha aliviado en absoluto, y se siguen consumiendo los mismos preciosos recursos del mismo, lo que amenaza con actualizaciones horizontales y una complejidad adicional.

- El ancho de banda se está consumiendo a un ritmo tremendo ya que todo el tráfico se dirige a través de las “tuberías” que la organización está pagando en lugar de utilizar el ancho de banda de Internet que es local para el usuario.

Conclusión

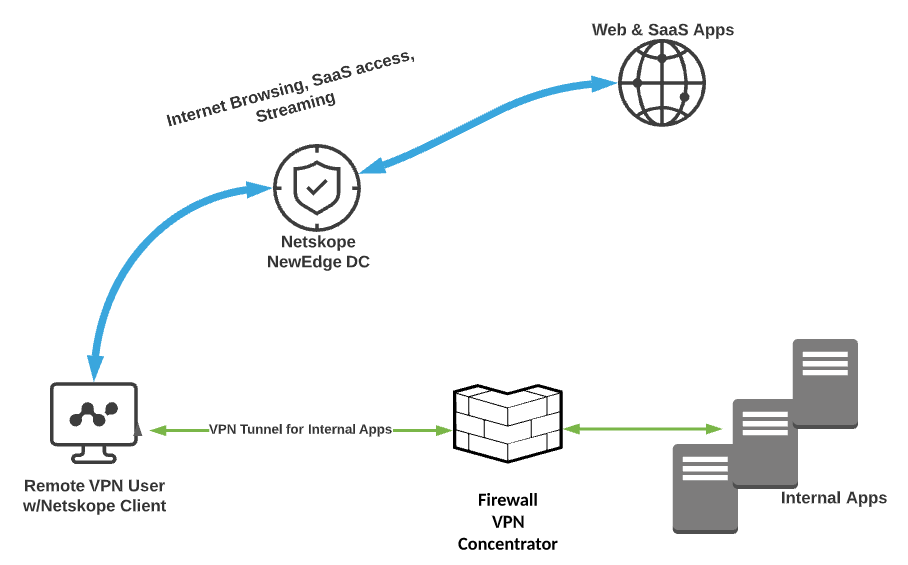

¡No estrangule su SASE! Al elegir Netskope, confíe en que el tráfico web y las aplicaciones SaaS serán visibles y seguras y que la arquitectura NewEdge proporcionará la mejor experiencia posible. Todo el tráfico del Cliente Netskope puede “escapar” del túnel e ir directamente al centro de datos Netskope NewEdge más cercano, ¡y hacer realidad todas las ventajas que SASE promete proporcionar! En esta imagen vemos cómo:

Ahora, en lugar de dejar que el tráfico destinado a Internet (representado por una línea MUCHO más gruesa) se desplace por el salvaje oeste y contar con que su EPP/EDR elimine lo que pueda llegar al computador, o que se retorne todo ese tráfico a través de conexiones VPN de túnel completo, puede sentirse seguro sabiendo que su tráfico destinado a Internet se envía a un punto de aplicación de políticas en la nube, en lugar de atravesar el túnel. Esto garantiza que:

- Se aplica la política corporativa desde una perspectiva de uso

- El análisis de amenazas de varios niveles se realiza en el tráfico originado/destinado a la web

- Se consigue visibilidad de las aplicaciones y se aplican los controles granulares

- Las políticas DLP se aplica a todo lo que se envía desde y hacia Internet

- Las aplicaciones internas siguen siendo accesibles a través de la VPN (también hay una forma mejor de hacerlo, consulte Netskope Private Access)

Todo ello mientras se ahorra ancho de banda, se reduce la complejidad, se abren menos agujeros en el perímetro y la red, y se proporciona la mejor experiencia de usuario basada en la ubicación, el peering de Netskope y sus optimizaciones.

Para obtener más información sobre la configuración de sus clientes VPN para trabajar mejor con la red Netskope NewEdge, los clientes actuales pueden consultar este artículo en el sitio de soporte de Netskope.

Atrás

Atrás

Lea el blog

Lea el blog